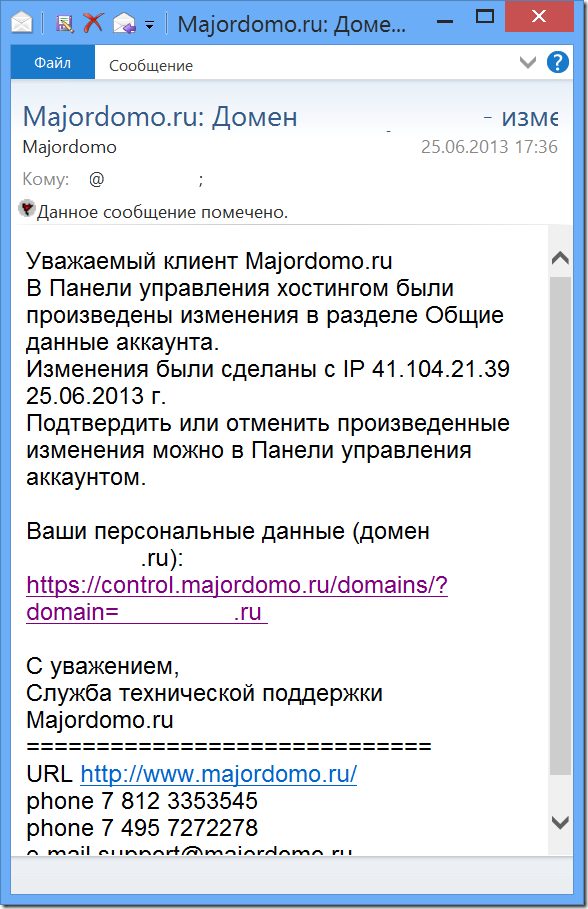

Получил на днях по почте интересное письмо.

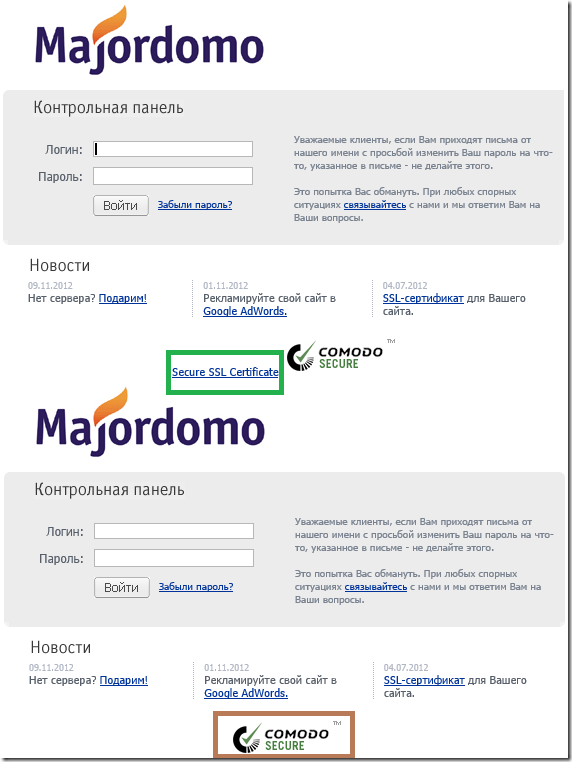

По ссылке из тела письма осуществляется переход на www.egenvirksomhet.com/wp-includes/pomo/data/?domain=domain.ru, где вместо domain.ru был указан искомый домен. При этом внешнее отличие открываемого сайта состояло только в отсутствии ссылки на SSL-сертификат, и, разумеется, другого адреса в адресной строке браузера.

После ввода произвольных данных в поля происходит перенаправление на правильный адрес к настоящей форме ввода. Что интересно, сам фишинговый сайт – это блог на WordPress.

SMTP-заголовок

Received: from [62.141.94.152] (HELO mx2.ks.pochta.ru)

by node6-2.ks.pochta.ru with QIP.RU LMTP

for @pochta.ru;

Tue, 25 Jun 2013 17:36:36 +0400

Received-SPF: pass (mx2.ks.pochta.ru: domain of theseus.timeweb.ru designates 92.53.112.202 as permitted sender) client-ip=92.53.112.202; envelope-from=cl44240@theseus.timeweb.ru; helo=theseus.timeweb.ru;

X-QIP-Domain: theseus.timeweb.ru

X-QIP-Sender: 92.53.112.202

Received: from theseus.timeweb.ru (theseus.timeweb.ru [92.53.112.202] #r)

by mx2.ks.pochta.ru with QIP.RU SMTP

envelope from cl44240@theseus.timeweb.ru

for @pochta.ru; Tue, 25 Jun 2013 17:36:36 +0400

Delivery-date: Tue, 25 Jun 2013 17:36:36 +0400

To: @pochta.ru

Subject: Majordomo.ru: Домен domain.ru - изменение владельца домена

MIME-Version: 1.0

Content-type: text/html; charset=UTF-8

From: Majordomo <support@majordomo.ru>

Message-Id: <E1UrTQB-0008E5-B4@theseus.timeweb.ru>

Date: Tue, 25 Jun 2013 17:36:35 +0400

По анализу SMTP-заголовка можно сделать вывод, что фишинговое письмо оправлено с сайта, размещенного на хостинге timeweb.ru. Официальный запрос направлен, реакции пока нет. При этом, техническая поддержка моего провайдера ответила за пару часов.

Для создания подобной атаки необходимо установить владельца домена, выяснить, у какого регистратора он зарегистрирован, кто осуществляет его хостинг, сделать муляж, обеспечить персонифицированную рассылку и надеяться на невнимательность получателя. В данном случае это не сработало.

1 июля, 2013 в 18:27

Мне кажется, ты не одинок. Думаю, что кто-то прошелся по адресам сайтов твоего хостинга и разослал им такое сообщение… вполне возможно утекли данные из базы хостинга.

Ответить

1 июля, 2013 at 20:14

На базу не похоже, так как в базе идет привязка не к почтовому адресу, а к идентификатору клиента (номеру договора) и, в случае старых клиентов из первой тысячи, к первому зарегистрированному домену. Во всех рассылках код клиента есть, а тут, например, нет.

Ответить

8 июля, 2013 в 14:15

Насколько я понимаю, если перейти по ссылке ничего страшного не произойдет? Пересылка данных произойдет если вы ввели логин и пароль?

Ответить

8 июля, 2013 at 14:20

Ну да, не считая срабатывания счетчика переходов на эту страницу.

Ответить